Tarea 3-Unidad 1 Encriptación Correos Windows

Vamos a realizar esta tarea basándonos en el cifrado de correos electrónicos bajo firmas digitales, esto nos dará mayor seguridad en la información que compartimos mediante emails.

Lo primero que haremos será instalar el programa gpg4win-2.2.6, este trae consigo a Kleopatra, nombre que se le asigna a la función por su relación egipcia con los jeroglíficos.

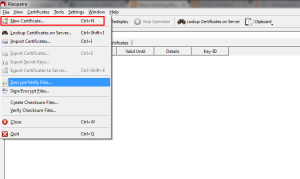

Una vez lo tenemos instalado, lo ejecutamos y nos ubicamos en Nuevo Certificado:

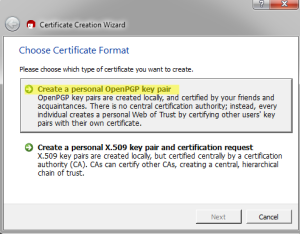

Después que lo ejecutamos, nos ubicamos en Create a personal OpenPGP key pair para comenzar a crear una nueva llave.

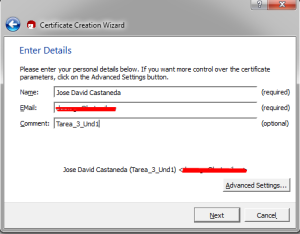

Con la ejecución del Wizard, podemos avanzar paso a paso para determinar la información básica, nuestro nombre, nuestro correo y algún comentario adicional que queramos entregar:

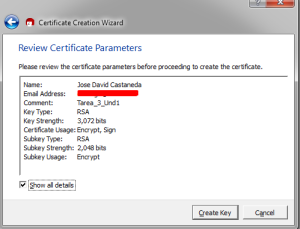

Podemos observar el detalle de los datos diligenciados y entregados para el certificado:

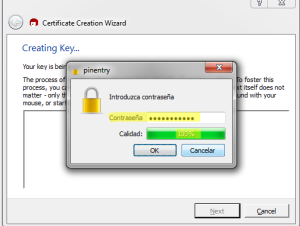

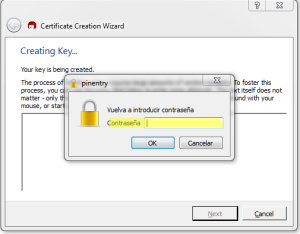

Para crear la llave, establecemos una contraseña segura, se recomienda siempre alfanumérico y con signos, la repetimos al siguiente:

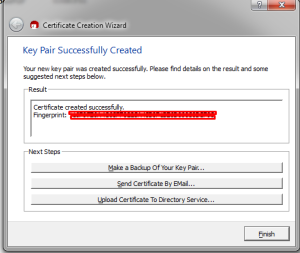

EUREKA; ya la hemos conseguido, esa será nuestra llave.

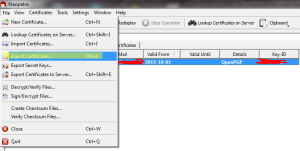

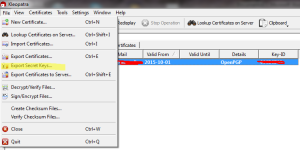

Ahora, después de esto, pasaremos a exportar el certificado y la llave privada.

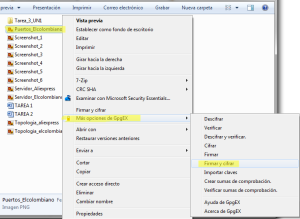

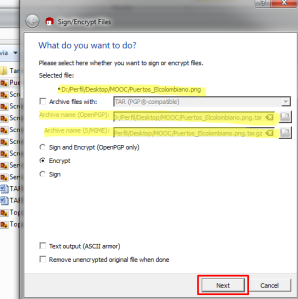

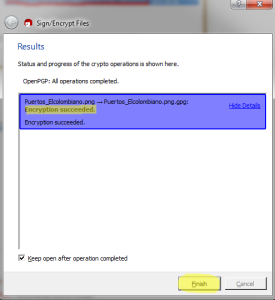

Después de enviarlos, la persona podrá firmar y cifrar el archivo a enviarnos.

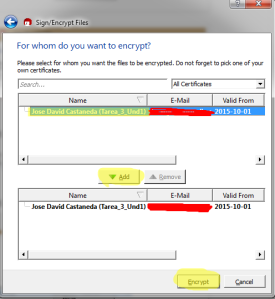

Deberá escoger y Agregar el certificado al documento.

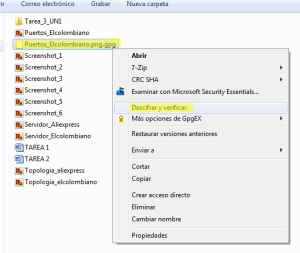

Una vez lo firma y cifra, al enviarlo por correo, ya podremos descifrarlo y verlo.

Esto es todo, espero lo hayan entendido!!!!